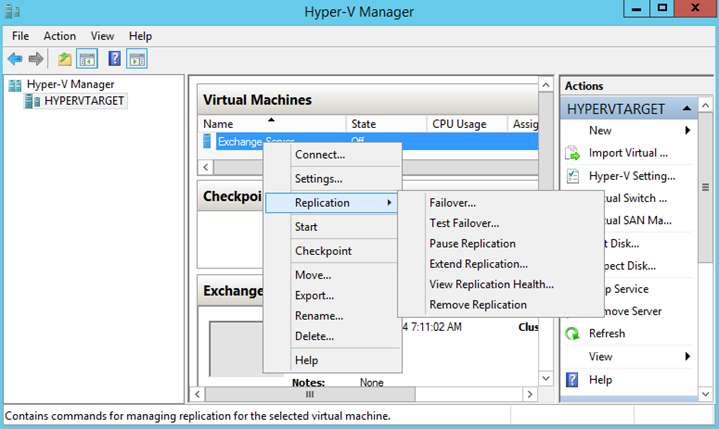

Hyper-V Replica ile Replikasyon Yönetimi

Replikasyonu sağlanan sanal makine, Replikasyon ile ilgili bizlere 6 seçenecek sunmuştur.

Resim-1

- Failover

- Test Failover

- Pause Replication

- Extend Replication

- View Replication Health

- Remove Replication

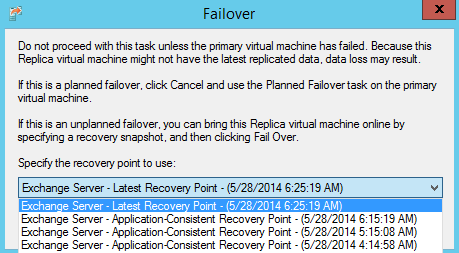

Failover

Kaynak sanal makinenizin düşmesi durumunda failover diyerek belirtmiş hedef Hyper-V host üzerinde sisteminizin devam etmesini sağlar. Failover seçildikten sonra eğer birden fazla kurtarma noktası(recovery point) belirlendiyse bu seçeneği sorucaktır. İlgilendiğiniz zaman dilimini seçtikten sonra belirlediğiniz Failover TCP/IP (ağ ayarları) ile hedef Hyper-V Host üzerinde sanal makineniz üretimine devam edecektir.

Resim-2

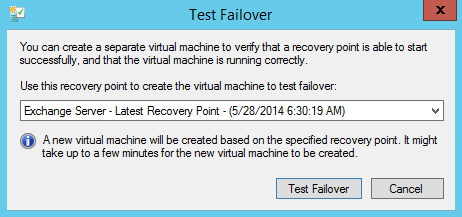

Test Failover

Kaynak sanal makinenizin sağlıklı şeki ve replikasyonun gerçekleştiğini görmek için test failover yapılır. Belirttiğiniz kurtarma noktası ile o zaman ki sistemin sağlıklı olup olmadığını görebilme imkanı sağlar.

Resim-3

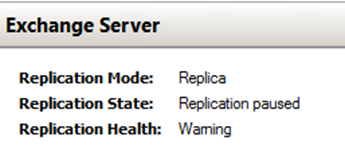

Pause Replication

Hyper-V host ile ilgili farklı bir operasyonunuzun olduğu zamanlarda görevi durdurabilirsiniz. İşiniz bittikten sonra Resume Replication diyerek replikasyona devam edebilirsiniz.

Resim-4

Extend Failover

Replikasyonu oluşan makineyi farklı bir noktaya da replikasyonunu sağlayabilirsiniz. Önceki kısımlarda replikasyonun nasıl gerçekleştiğinden bahsetmiştik.

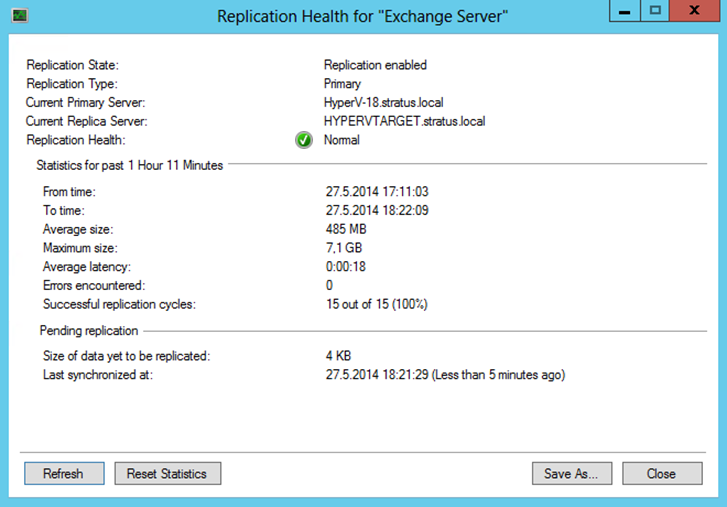

View Replication Health

Replikasyonun durumunu açılan pencerede görebilirsiniz. Bu bilgilerde mevcut hostun, replike edilen hostun suffixleri, replikasyonun durumu, Replikasyonun ne zaman başladığı, ne zaman bittiği, data boyutları, replikeyi bekleyen data boyutu gibi bilgiler yer almaktadır.

Resim-5

Remove Replication

Oluşturduğunuz replikasyonu silebilirsiniz.