Ubuntu Üzerine Plesk Panel Kurulumu

Merhaba

Bu yazımızda sizlere Linux Ubuntu işletim sistemi üzerine ssh üzerinden nasıl plesk panel kurabileceğinizden bahsedeceğiz. Plesk kurulumuna başlamadan önce ssh’a giriş yapıp

sudo apt-get update

komutunu kullanarak ubuntu işletim sistemimizi güncelliyoruz. Güncelleme işlemi tamamlandıktan sonra sırasıyla aşağıdaki adımları uygulayarak Plesk Panel kurulumumuzu başlatıyoruz.

Öncelikle;

wget http://autoinstall.plesk.com/plesk-installer komutunu kullanarak plesk panel kurulum dosyasını sunucumuza çekiyoruz.

chmod +x plesk-installer komutu ile kurulum dosyamıza gerekli izinleri veriyoruz

./plesk-installer komutu ile de kurulum işlemini başlatıyoruz.

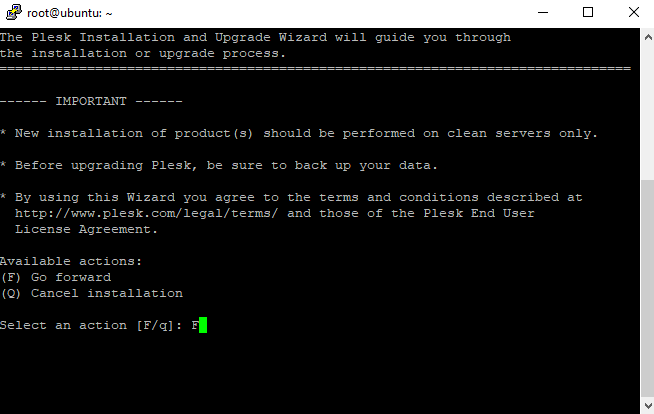

1) Plesk install komutunu çalıştırdıktan sonra karşımıza aşağıdaki gibi bir ekran gelecek. Burada F tuşuna basıp enter yapıyoruz ve bir sonra ki adıma geçiyoruz.

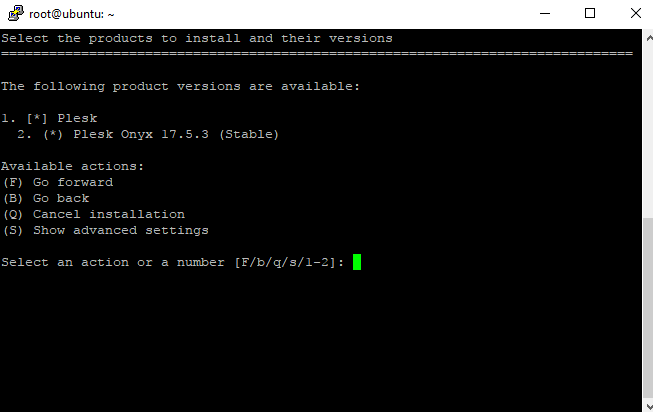

2) Bu sefer karşımıza Plesk Panel’in hangi versiyonu kurmak istediğimizi seçeceğimiz ekran gelmekte. Burada her zaman stabil olan sürümü seçmenizi öneririz. Şuan Ubuntu için kurabileceğimiz Stabil sürüm olarak 12,5.30 versiyonu göründüğü için bu sürümü kurabiliyoruz. İşleme devam edebilmek için yine F tuşuna basıp enter yapıyoruz.

3) Bu adımda Yes yani Y tuşuna basıp ardından enter yaparak işleme devam ediyoruz.

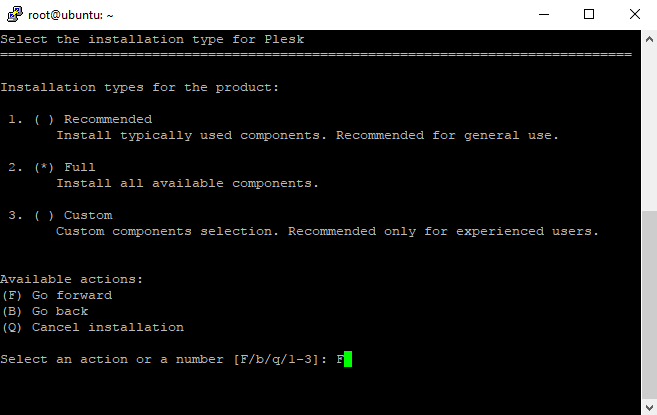

4) Bu adımda ihtiyacınıza göre seçim yapabilirsiniz. En basit yani en az özellikle kurulum yapmak için Typical, Full şekilde tüm özellikler aktif olsun derseniz Full veya ben kendime göre belli başlı özellikleri seçmek istiyorum derseniz de Custom seçeneğini sol tarafdaki numaraları yazarak seçebilirsiniz. Ben burada Full kurulum yapacağım için önce 3 tuşuna basıp daha sonra enter yaparak Full seçeneğini seçiyorum ve kurulum işlemine devam ediyorum.

5) 3’e basıp full seçeneğini seçtikten sonra kuruluma devam etmem için F tuşuna basmam gerekiyor ve F yapıp entera basarak kuruluma devam ediyorum.

6) Bu adımda gerekli olan disk alanı belirtilmekte. Yaklaşık 2.5 GB bir disk alanı gerektiği söylenmekte. 12,5 GB civarı disk alanım olduğu için bir sorun teşkil etmiyor ve F tuşuna basarak kurulum işlemine devam ediyorum.

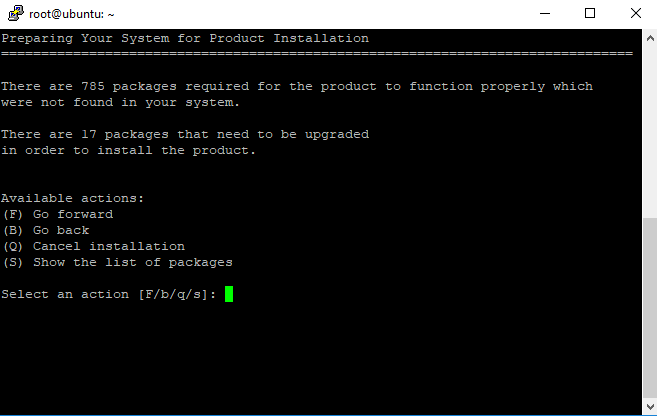

7) Bu adımda kurulacak paket sayısı ve upgrade edilecek yani güncellenecek paket sayıları belirtiliyor. 424 adet paket kurulumu ve 11 adet de paket güncellenmesi ( yükseltilmesi ) yapılacağı bildiriliyor. Yine F tuşuna basıp ardından Enter yaparak kurulum işlemini başlatıyorum. Kurulum işlemi sunucu özelliklerine ve sunucu internet bağlantısına göre değişebilir. Ortalama olarak 30 dk içerisinde kurulumunuz bir aksilik olmazsa tamamlanacaktır.

8) Ve sonunda aşağıda ki şekilde bir yazı ile karşılaşıyoruz. Bu Plesk panelimizin kurulumunun tamamlandığını belirtmektedir.

Patches were installed successfully.

The changes were applied successfully.

Plesk panel kurulumunuz tamamlandı ve artık panelinize login olup kullanmaya başlayabilirsiniz. Bunun için

http://ipadresiniz:8880 veya https://ipadresiniz:8443 şeklinde plesk panelinize erişim sağlayabilirsiniz. Plesk panel giriş bilgileriniz ssh giriş bilgileriniz ile aynıdır.

NOT : Eğer plesk panel erişimi yapamıyorsanız büyük ihtimalle iptables tarafından engelleniyor olabilirsiniz. Bunun için iptables’ı ssh üzerinden sudo ufw disable komutu ile stop edebilirsiniz.