Ubuntu 20.4 Üzerine Wazuh 4.2 Kurulumu

Bu belge, Wazuh sunucusunun ve Elastic Stack bileşenlerinin hepsi bir arada bir konfigürasyonda kurulumuna rehberlik eder. Bu kılavuz, kurulumları yapmak için resmi depoları yapılandırmak için talimatlar sağlar, alternatif olarak, mevcut tüm paketler burada bulunabilir .

Aşağıda açıklanan tüm komutları yürütmek için kök kullanıcı ayrıcalıkları gereklidir.

Önkoşullar

Kurulum için us curl veya gibi unzip sonraki adımlarda kullanılacak bazı ekstra paketlere ihtiyaç vardır

Gerekli tüm paketleri kurun:

apt-get install apt-transport-https zip unzip lsb-release curl gnupg

Elasticsearch’ü yükleme

Elasticsearch, yüksek düzeyde ölçeklenebilir bir tam metin arama ve analiz motorudur.

Elastik Yığın deposunu ekleme

GPG anahtarını yükleyin:

curl -s https://artifacts.elastic.co/GPG-KEY-elasticsearch | apt-key add -

Depoyu ekleyin:

echo "deb https://artifacts.elastic.co/packages/7.x/apt stable main" | tee /etc/apt/sources.list.d/elastic-7.x.list

Paket bilgilerini güncelleyin:

apt-get update

Elasticsearch kurulumu ve yapılandırması

Elasticsearch paketini kurun:

apt-get install elasticsearch=7.14.2

Yapılandırma dosyasını /etc/elasticsearch/elasticsearch.ymlaşağıdaki gibi indirin :

curl -so /etc/elasticsearch/elasticsearch.yml https://packages.wazuh.com/resources/4.2/elastic-stack/elasticsearch/7.x/elasticsearch_all_in_one.yml

Sertifika oluşturma ve dağıtma

Sertifikaları oluşturmak için yapılandırma dosyasını indirin:

curl -so /usr/share/elasticsearch/instances.yml https://packages.wazuh.com/resources/4.2/elastic-stack/instances_aio.yml

Aşağıdaki adımlarda, burada tanımlanan örneğin adını taşıyan bir klasör içeren bir dosya oluşturulacaktır. Bu klasör, SSL kullanarak Elasticsearch düğümü ile iletişim kurmak için gerekli sertifikaları ve anahtarları içerecektir.

Sertifikalar, elasticsearch-certutil aracı kullanılarak oluşturulabilir:

/usr/share/elasticsearch/bin/elasticsearch-certutil cert ca --pem --in instances.yml --keep-ca-key --out ~/certs.zip

Oluşturulan /usr/share/elasticsearch/certs.zipdosyayı önceki adımdan çıkarın.

unzip ~/certs.zip -d ~/certs

Sonraki adım, dizini oluşturmak /etc/elasticsearch/certsve ardından CA dosyasını, sertifikayı ve anahtarı oraya kopyalamaktır:

mkdir /etc/elasticsearch/certs/ca -p cp -R ~/certs/ca/ ~/certs/elasticsearch/* /etc/elasticsearch/certs/ chown -R elasticsearch: /etc/elasticsearch/certs chmod -R 500 /etc/elasticsearch/certs chmod 400 /etc/elasticsearch/certs/ca/ca.* /etc/elasticsearch/certs/elasticsearch.* rm -rf ~/certs/ ~/certs.zip

Elasticsearch hizmetini etkinleştirin ve başlatın:

Apache Log4j2 Uzaktan Kod Yürütme (RCE) güvenlik açığını azaltmak için aşağıdaki yapılandırmayı ekleyin – CVE-2021-44228 – ESA-2021-31.

mkdir -p /etc/elasticsearch/jvm.options.d echo '-Dlog4j2.formatMsgNoLookups=true' > /etc/elasticsearch/jvm.options.d/disabledlog4j.options chmod 2750 /etc/elasticsearch/jvm.options.d/disabledlog4j.options chown root:elasticsearch /etc/elasticsearch/jvm.options.d/disabledlog4j.options

systemctl daemon-reload systemctl enable elasticsearch systemctl start elasticsearch

Tüm Elastic Stack önceden oluşturulmuş rolleri ve kullanıcıları için kimlik bilgileri oluşturun:

/usr/share/elasticsearch/bin/elasticsearch-setup-passwords auto

Yukarıdaki komut şöyle bir çıktı isteyecektir. Sonraki elasticadımlar için kullanıcının şifresini kaydedin :

Output

Changed password for user apm_system PASSWORD apm_system = lLPZhZkB6oUOzzCrkLSF Changed password for user kibana_system PASSWORD kibana_system = TaLqVOnSoqKTYLIU0vDn Changed password for user kibana PASSWORD kibana = TaLqVOvXoqKTYLIU0vDn Changed password for user logstash_system PASSWORD logstash_system = UtuDv2tWkXGYL83v9kWA Changed password for user beats_system PASSWORD beats_system = qZcbvCslafMpoEOrE9Ob Changed password for user remote_monitoring_user PASSWORD remote_monitoring_user = LzJpQiSylncmCU2GLBTS Changed password for user elastic PASSWORD elastic = AN4UeQGA7HGl5iHpMla7

Kurulumun başarıyla yapıldığını kontrol etmek <elastic_password>için, elastickullanıcı için bir önceki adımda oluşturulan parolayı değiştirerek aşağıdaki komutu çalıştırın :

curl -XGET https://localhost:9200 -u elastic:<elastic_password> -k

Bu komutun şöyle bir çıktısı olmalıdır:

Output

{

"name" : "elasticsearch",

"cluster_name" : "elasticsearch",

"cluster_uuid" : "upF9h1afQN2TfHtt0h3Kuw",

"version" : {

"number" : "7.14.2",

"build_flavor" : "default",

"build_type" : "rpm",

"build_hash" : "6bc13727ce758c0e943c3c21653b3da82f627f75",

"build_date" : "2021-09-15T10:18:09.722761972Z",

"build_snapshot" : false,

"lucene_version" : "8.9.0",

"minimum_wire_compatibility_version" : "6.8.0",

"minimum_index_compatibility_version" : "6.0.0-beta1"

},

"tagline" : "You Know, for Search"

}

Wazuh sunucusu, konuşlandırılmış aracılardan gelen verileri toplar ve analiz eder. Wazuh yöneticisini, Wazuh API’sini ve Filebeat’i çalıştırır. Wazuh’u kurmanın ilk adımı, Wazuh deposunu sunucuya eklemektir. Alternatif olarak, Wazuh yöneticisi paketi doğrudan indirilebilir ve uyumlu versiyonları kontrol edilebilir burada .

Wazuh deposunu ekleme

GPG anahtarını yükleyin:

curl -s https://packages.wazuh.com/key/GPG-KEY-WAZUH | apt-key add -

Depoyu ekleyin:

echo "deb https://packages.wazuh.com/4.x/apt/ stable main" | tee -a /etc/apt/sources.list.d/wazuh.list

Paket bilgilerini güncelleyin:

apt-get update

Wazuh yöneticisini yükleme

Wazuh yönetici paketini kurun:

systemctl daemon-reload systemctl enable wazuh-manager systemctl start wazuh-manager

Wazuh yöneticisinin etkin olup olmadığını kontrol etmek için aşağıdaki komutu çalıştırın:

systemctl status wazuh-manager

Filebeat’i yükleme

Filebeat, uyarıları ve arşivlenmiş olayları Elasticsearch’e güvenli bir şekilde ileten Wazuh sunucusundaki araçtır.

Filebeat kurulumu ve yapılandırması

Filebeat paketini kurun:

apt-get install filebeat=7.14.2

Wazuh uyarılarını Elasticsearch’e iletmek için kullanılan önceden yapılandırılmış Filebeat yapılandırma dosyasını indirin:

curl -so /etc/filebeat/filebeat.yml https://packages.wazuh.com/resources/4.2/elastic-stack/filebeat/7.x/filebeat_all_in_one.yml

Elasticsearch için uyarı şablonunu indirin:

curl -so /etc/filebeat/wazuh-template.json https://raw.githubusercontent.com/wazuh/wazuh/4.2/extensions/elasticsearch/7.x/wazuh-template.json chmod go+r /etc/filebeat/wazuh-template.json

Filebeat için Wazuh modülünü indirin:

curl -s https://packages.wazuh.com/4.x/filebeat/wazuh-filebeat-0.1.tar.gz | tar -xvz -C /usr/share/filebeat/module

Dosyayı düzenleyin /etc/filebeat/filebeat.yml:

output.elasticsearch.password: <elasticsearch_password>

Kullanıcı elasticsearch_passwordiçin önceden oluşturulmuş parolayla değiştirin elastic.

Sertifikaları içine kopyalayın /etc/filebeat/certs/

cp -r /etc/elasticsearch/certs/ca/ /etc/filebeat/certs/ cp /etc/elasticsearch/certs/elasticsearch.crt /etc/filebeat/certs/filebeat.crt cp /etc/elasticsearch/certs/elasticsearch.key /etc/filebeat/certs/filebeat.key

Filebeat hizmetini etkinleştirin ve başlatın:

systemctl daemon-reload systemctl enable filebeat systemctl start filebeat

Filebeat’in başarıyla kurulduğundan emin olmak için aşağıdaki komutu çalıştırın:

filebeat test output

Kibana kurulumu ve konfigürasyonu

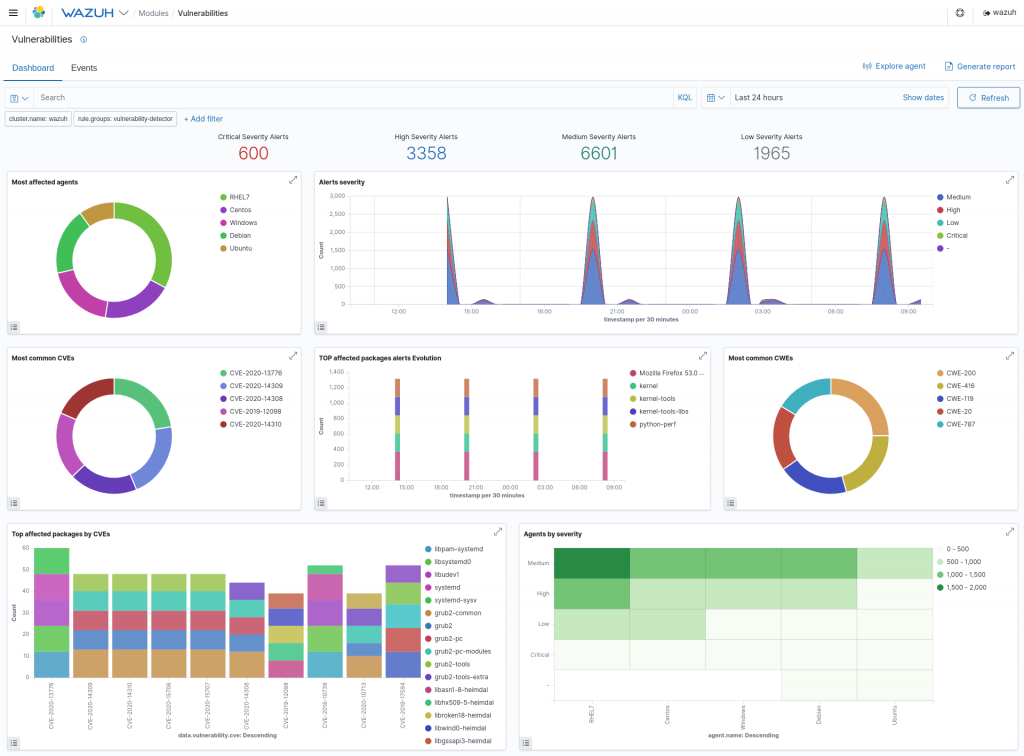

Kibana, Elasticsearch’te depolanan olayları ve arşivleri araştırmak ve görselleştirmek için esnek ve sezgisel bir web arayüzüdür.

Kibana paketini kurun:

apt-get install kibana=7.14.2

Elasticsearch sertifikalarını Kibana yapılandırma klasörüne kopyalayın:

mkdir /etc/kibana/certs/ca -p cp -R /etc/elasticsearch/certs/ca/ /etc/kibana/certs/ cp /etc/elasticsearch/certs/elasticsearch.key /etc/kibana/certs/kibana.key cp /etc/elasticsearch/certs/elasticsearch.crt /etc/kibana/certs/kibana.crt chown -R kibana:kibana /etc/kibana/ chmod -R 500 /etc/kibana/certs chmod 440 /etc/kibana/certs/ca/ca.* /etc/kibana/certs/kibana.*

Kibana yapılandırma dosyasını indirin:

curl -so /etc/kibana/kibana.yml https://packages.wazuh.com/resources/4.2/elastic-stack/kibana/7.x/kibana_all_in_one.yml

Edit /etc/kibana/kibana.ymldosyasını:

elasticsearch.password: <elasticsearch_password>

Değiştirilecek değerler:

<elasticsearch_password>:elasticKullanıcı için Elasticsearch kurulumu ve yapılandırması sırasında oluşturulan parola .

/usr/share/kibana/dataDizini oluşturun :

mkdir /usr/share/kibana/data chown -R kibana:kibana /usr/share/kibana

Wazuh Kibana eklentisini kurun. Eklentinin kurulumu Kibana ana dizininden aşağıdaki gibi yapılmalıdır:

cd /usr/share/kibana sudo -u kibana /usr/share/kibana/bin/kibana-plugin install https://packages.wazuh.com/4.x/ui/kibana/wazuh_kibana-4.2.5_7.14.2-1.zip

Kibana’nın soketini ayrıcalıklı 443 numaralı bağlantı noktasına bağlayın:

setcap 'cap_net_bind_service=+ep' /usr/share/kibana/node/bin/node

Kibana hizmetini etkinleştirin ve başlatın:

systemctl daemon-reload systemctl enable kibana systemctl start kibana

Elasticsearch kurulum işlemi sırasında oluşturulan parolayı kullanarak web arayüzüne erişin:

URL: https://<wazuh_server_ip> user: elastic password: <PASSWORD_elastic>

Kibana’ya ilk erişimde tarayıcı, sertifikanın güvenilir bir yetkili tarafından verilmediğini belirten bir uyarı mesajı gösteriyor. Web tarayıcısının gelişmiş seçeneklerine bir istisna eklenebilir veya daha fazla güvenlik için ca.crtönceden oluşturulmuş dosya tarayıcının sertifika yöneticisine aktarılabilir. Alternatif olarak, güvenilir bir yetkiliden alınan bir sertifika yapılandırılabilir.

Depoları devre dışı bırakma

Bu kurulum kılavuzu, önce depolarını yapılandırarak Wazuh ve Elastic Stack’in nasıl kurulacağını ve yapılandırılacağını açıklar.

Wazuh veya Elastic Stack’in her yeni sürümüyle, Wazuh’daki geliştirme ekibi, yeni bir Wazuh Kibana eklentisi yayınlamadan önce her bileşenin uyumluluğunu kapsamlı bir şekilde test eder ve gerekli ayarlamaları yapar.

Tek tek paketlerin istenmeden güncellenmemesi için depoları devre dışı bırakmanızı öneririz; bu, potansiyel olarak Wazuh entegrasyonunun henüz yayınlanmadığı bir Elastik Yığın sürümüne sahip olmanıza neden olabilir.

sed -i "s/^deb/#deb/" /etc/apt/sources.list.d/wazuh.list sed -i "s/^deb/#deb/" /etc/apt/sources.list.d/elastic-7.x.list apt-get update